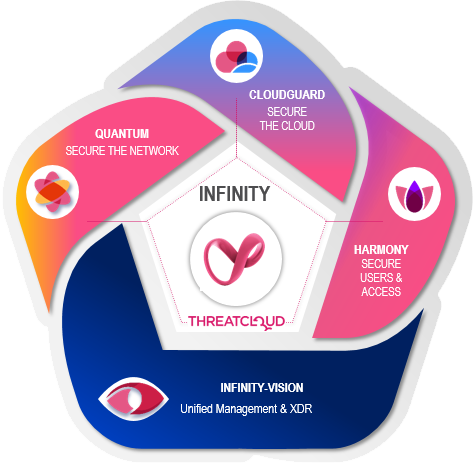

Proteggi la Rete

Quantum Security Gateway Tiene il Perimetro Sicuro

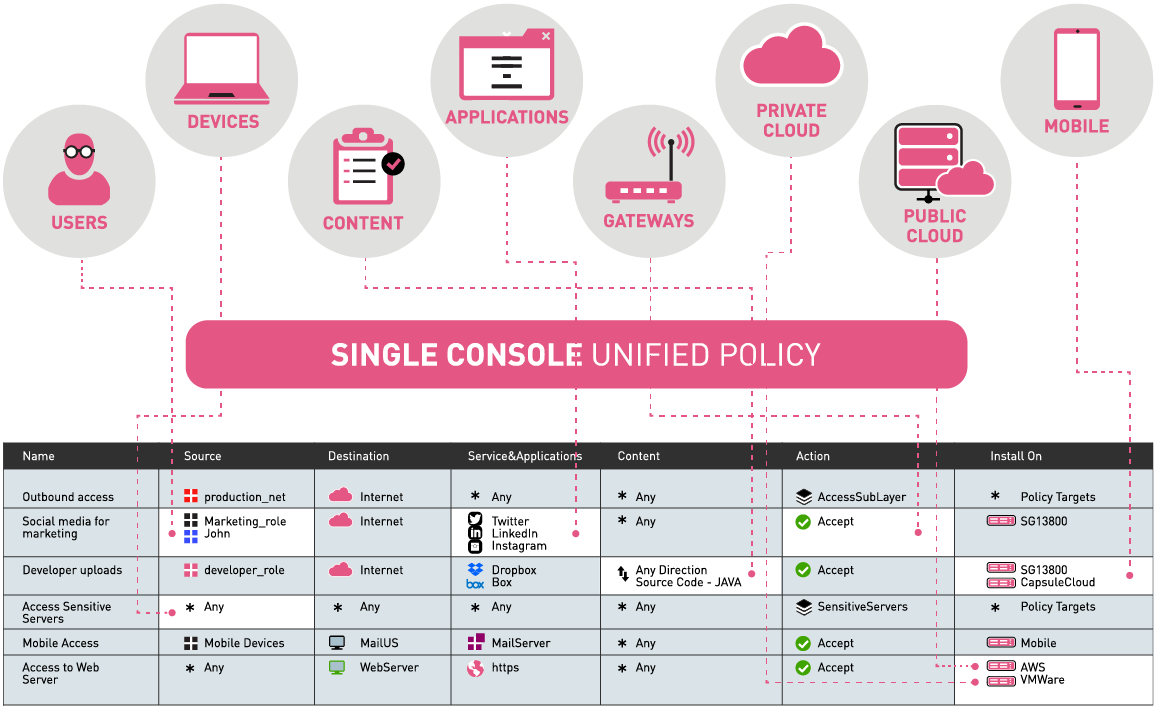

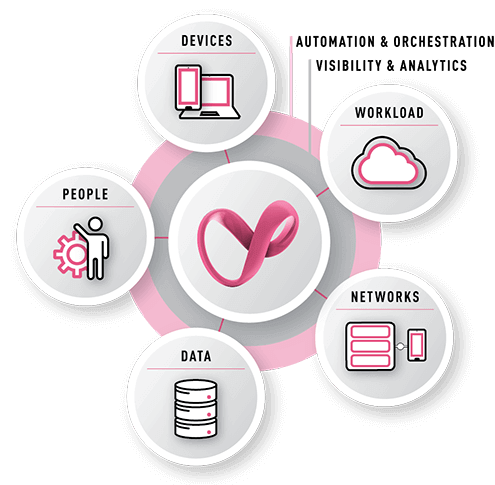

La linea di gateway di sicurezza Quantum di Check Point è collaudata nel tempo per prevenire gli attacchi informatici di quinta generazione di oggi. Componente fondamentale dell'architettura Infinity, le soluzioni Quantum proteggono le reti aziendali, i datacenter e le reti e i dispositivi IoT.

SCOPRI DI PIU'

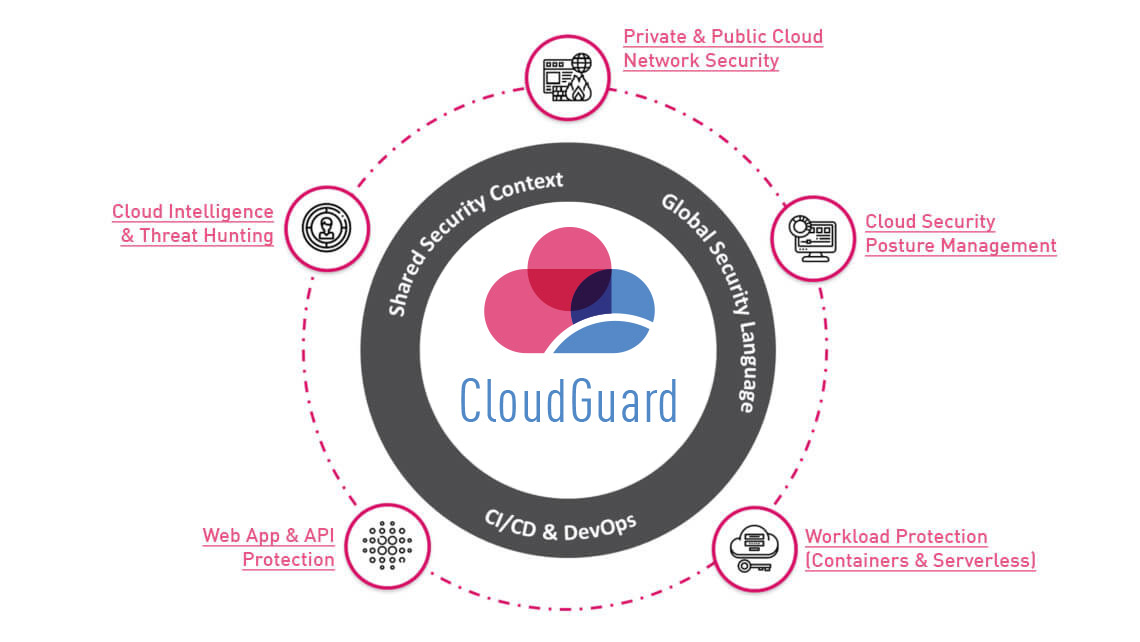

Proteggi il Cloud

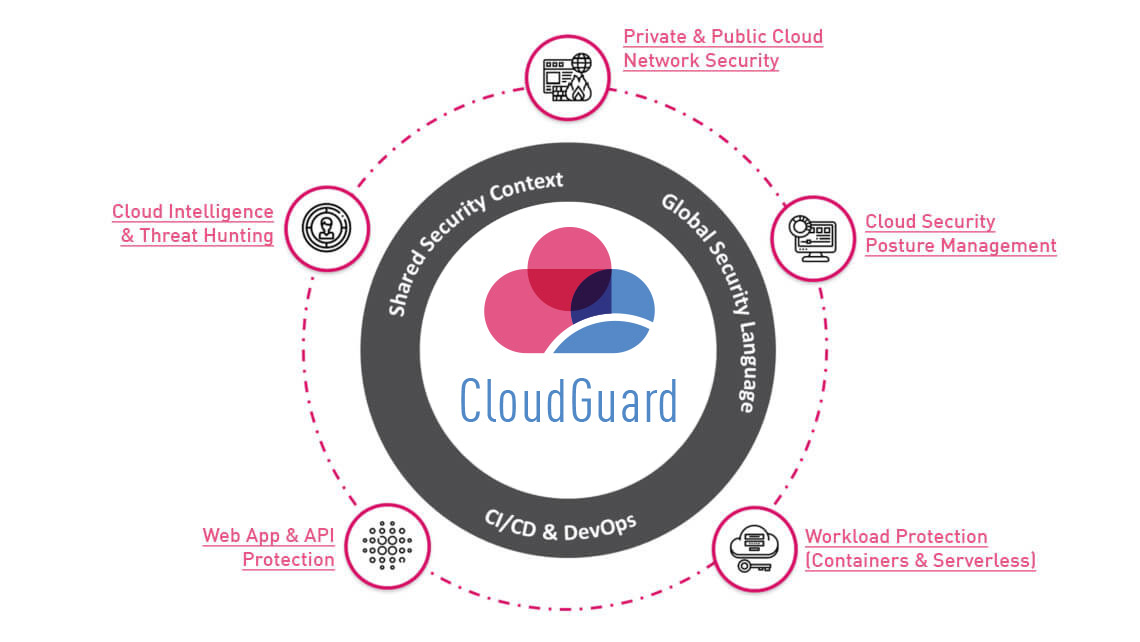

CloudGuard Cloud Native Security, Automatizzata Ovunque

Check Point CloudGuard fornisce una sicurezza cloud nativa unificata per tutte le tue risorse e i tuoi carichi di lavoro, dandoti la sicurezza di automatizzare la sicurezza, prevenire le minacce e gestire la posture - ovunque in tutto il tuo ambiente multi-cloud.

SCOPRI DI PIU'

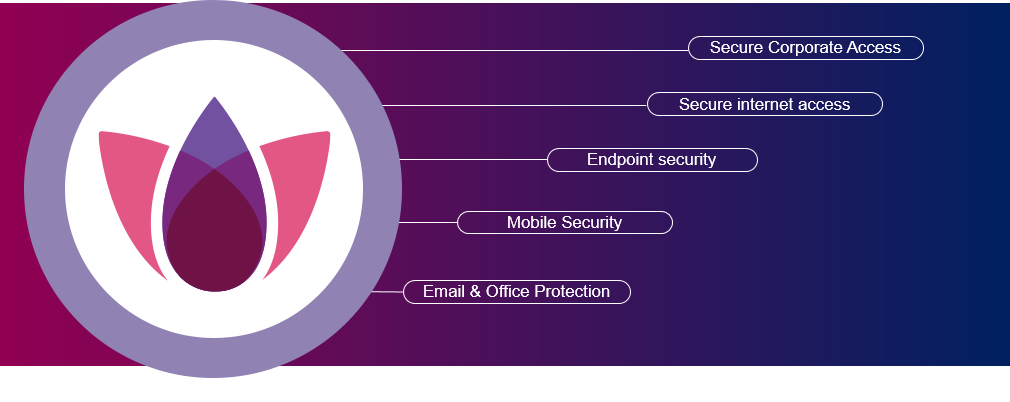

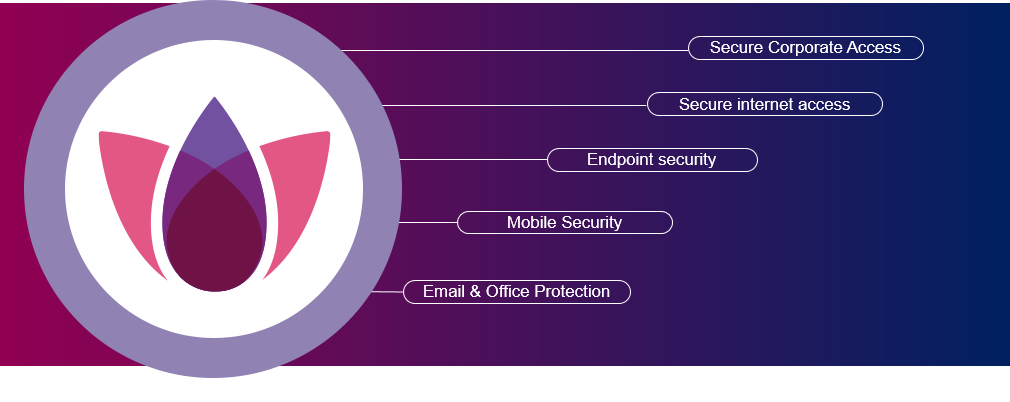

Proteggi Utenti e Accessi

Protezione Completa per Utenti e Accessi

Check Point Harmony fornisce una sicurezza multilivello e olistica per proteggere gli utenti remoti, l'accesso, le applicazioni e i dati attraverso tutti i vettori di attacco.

SCOPRI DI PIU'